Konfiguration von Sygate Firewall auf einem PC Router Rechner

Für

keinen Link, Anweisung oder Anmerkung wird irgendeine

Gewährleistung übernommen.

Ich distanziere mich ausdrücklich von dem Inhalt der verlinkten Seiten.

Wer einen Link folgt, verlässt diese Seiten auf eigene Verantwortung

Das Ausprobieren der empfohlenen Einstellungen geschieht auf eigene Gefahr.

Auf eine in der EDV üblichen Backupmassnahme wird nicht extra aufmerksam gemacht,

sondern als selbstverständlich vorausgesetzt.

Ich distanziere mich ausdrücklich von dem Inhalt der verlinkten Seiten.

Wer einen Link folgt, verlässt diese Seiten auf eigene Verantwortung

Das Ausprobieren der empfohlenen Einstellungen geschieht auf eigene Gefahr.

Auf eine in der EDV üblichen Backupmassnahme wird nicht extra aufmerksam gemacht,

sondern als selbstverständlich vorausgesetzt.

Für Anwender, die ein Modem bzw. ISDN-Zugang nutzen, gelten die gleichen Konfigurationsmassnahmen wie die hier beschriebenen DSL Zugänge.

Anwender eines Single-PC sollten darauf achten, weder den Client für MS Netzwerk noch die Datei und Druckerfreigabe für MS Netzwerke zu installieren. Beides wird auf einen Single-PC nicht benötigt.

Wer Probleme mit der Netzwerkkonfiguration hat, schaut bitte einmal hier: Netzwerkkonfiguration

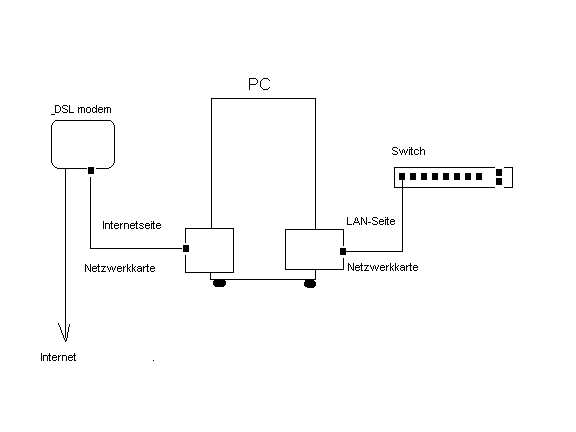

In diesem Beispiel ist ein Rechner mit 2 Netzwerkkarten gegeben, eine Netzwerkkarte angebunden ans interne Netzwerk über einen Switch, die andere geht mittels DFÜ Netzwerk und PPPoE Treibern auf das DSL-Modem und damit in Internet.

Auf der LAN Seite besteht das Netzwerk aus einem C-Class Netz mit dem privaten IP Bereich 192.168.10.1 - 192.168.10.254 Netmask 255.255.255.0

Gateway für alle Rechner ist in diesem Fall 192.168.10.3, ICS Benutzer werden hier die vom ICS vorgegebene IP 192.168.0.1 stehen haben.

Internetverbindungsfreigabe wird hier aber nicht verwendet, da hier als NAT Router die Software Sygate Home Network zum Einsatz kommt.

Auf der Internet Seite wird über eine Netzwerkkarte das DSL Modem angesprochen.

So wird es wohl bei den meisten aussehen, und von dieser Konstruktion ausgehend findet die weitere Konfiguration statt.

Zuerst sollte man festlegen, welche Ports gesperrt werden müssen.

Man könnte sagen, das einfach alle Ports gesperrt werden, und man jeden einzeln freischaltet. Das Ergebnis ist eine endlose Konfigurationsorgie, die letztendlich nur frustriert und im Endeffekt dazu führt, das die Firewall ganz abgeschaltet wird. Besser ist es, die üblichen Verdächtigen zu sperren. Die üblichen Verdächtigen deshalb, weil es bekannte Windows Ports sind, die zu sperren sind.

Als da wären:

135

137

138

139

445

593

1500 (Windows XP)

5000 (Windows XP)

Windows XP Benutzer sollten darauf achten, bei Bedarf auch die Ports 1500 und 5000 zu sperren. Ein Blick in die Running Application im Connection Mode klärt, ob diese Ports auf Listen bzw. Connect stehen.

Auf der anderen Seite aber brauchen wir genau die oben gesperrten Ports auch für unser LAN. Was tun ? Und welche Ports sollen freibleiben ?

Das Problem kann man mittels Advanced Rules lösen, indem man über die Advanced Rules die Netzwerkadapter einzeln konfiguriert. So kann man auf einen Adapter die eine Port Reihe komplett sperren, und auf dem anderen Adapter komplett freigeben.

Bei einem DSL ist mit dem Adapter der Dialup-Adapter gemeint, nicht die Netzwerkkarte.

Das sieht dann so aus.

Bemerkt ?

Die Rule unterscheidet sich nur im Protokolltyp TCP / UDP

Die Rule muß also zweimal erstellt werden.

Und für die LAN Seite, auf der ja alles laufen soll, könnte die Regel so lauten:

Das ist ziemlich einfach, nicht wahr ?

Zuerst gehen wir wieder in die Options und kontrollieren die Netzwerkkarteneinträge.

Wichtig, der Dialup-Adapter darf keine Haken gesetzt haben.

Die Netzwerkkarte für das Intranet dagegen erlaubt jeweils das Netzwerkbrowsing und das Sharing von Dateien/Drucker.

In Ports umgesetzt bedeutet das, das die Ports 135, 137, 138, 139 beansprucht werden. Ob das funktioniert, kann man auch aus dem Traffic.log ersehen.

Jetzt tragen wir die vorher definierten Rules ein.

Dazu öfffnen wir Tools\Advanced Rules...

Das Fenster Advanced Rules ist am Anfang noch komplett leer.

Mittels des Buttons Add fügen wir eine Rule hinzu. In diesem Beispiel sollen die TCP-Ports für den Dialup-Adapter gesperrt werden.

Das ganze ist später für den UDP-Portbereich zu wiederholen.

Eine Rule Beschreibung erleichtert die Zuordnung.

Da wir in diesem Fall die Ports auf dem Dialup-Adapter blocken wollen, muß Block this Traffic angehackt sein.

Die Regel soll auch wärend des Screensaver Mode gelten.

Die Regel soll für alle Adressen gelten. Damit sind externe Adresse gemeint.

Die Regel soll für den Protokolltyp TCP gelten und betrifft die Ports 135-139,445,593

Und das soll ein- und ausgehenden Traffic betreffen.

Besser nicht aktivieren.

Die Regel soll für alle Programme gelten. Auch wenn es widersprüchlich erscheint, aber dann darf kein Hacken bei den angezeigten Programmen gesetzt werden, weil sonst die Regel nur für diese gelten würde, und nicht für alle.

Nicht vergessen, das ganze auch für den Protokolltyp UDP durchzuführen. Ein Blick in das Traffic.log zeigt, ob unsere Bemühungen von Erfolg gekrönt waren.

Damit ist der Dialup-Adapter erst mal abgesichert.

Jetzt fehlt noch eine Rule für unser Intranet, dem wir vertrauen und das alles darf.

Wie man eine Rule hinzufügt, wissen wir schon.

Wieder setzen wir eine Rule Beschreibung ein, und wählen die Netzwerkkarte, die in unser LAN reicht.

Und die Regel soll für ein und ausgehenden Traffic gelten.

Die Regel soll für alle Adressen gelten. Damit sind interne Adresse (192.168.10.*) gemeint

Die Regel soll für alle Protokolle gelten, deshalb ALL

Für Scheduling und Application gilt das gleiche wie schon oben für den Dialup-Adapter beschrieben.

Jetzt sollte noch die Reihenfolge beachtet werden.

Die Rules haben eine Wertigkeit, das bedeutet, das die Firewall die Rules von oben nach unten abarbeitet.

Deshalb die beiden Dialup-Rules nach oben schieben, und die Intranet-Rule ganz nach unten.

Das Ergebnis kontrollieren wir wieder im Traffic.log.